कंप्यूटर और ईमेल निगरानी या जासूसी सॉफ्टवेयर का पता कैसे लगाएं

यदि आप एक सिस्टम एडमिनिस्ट्रेटर हैं, तो अपने कर्मचारियों के ईमेल और पीसी के उपयोग पर नज़र रखना एक सामान्य कार्य है, जिससे आप उत्पादकता की निगरानी कर सकते हैं, साथ ही यह सुनिश्चित कर सकते हैं कि कोई भी खतरनाक फाइल आपके नेटवर्क में प्रवेश न करे। यही बात माता-पिता और शिक्षकों पर भी लागू होती(applies to parents) है, जो अपनी सुरक्षा के लिए बच्चे के पीसी के उपयोग पर नज़र रखना चाहते हैं।

दुर्भाग्य से, ऐसे समय होते हैं जब निगरानी सॉफ्टवेयर का स्वागत या सराहना नहीं की जाती है। हैकर्स, स्नूपर्स, या आईटी व्यवस्थापकों तक पहुंच सभी सीमाओं को बहुत दूर कर सकते हैं। यदि आप अपनी गोपनीयता के बारे में चिंतित हैं(worried about your privacy) , तो आप इन चरणों का पालन करके कंप्यूटर और ईमेल निगरानी या जासूसी सॉफ़्टवेयर का पता लगाना सीख सकते हैं।

घर, स्कूल या काम पर निगरानी(Monitoring at Home, School, or Work)

इससे पहले कि आप यह देखना शुरू करें कि कुछ प्रकार के कंप्यूटर और ईमेल निगरानी का पता कैसे लगाया जाए, आपको अपने अधिकारों का निर्धारण करने की आवश्यकता हो सकती है। एक कर्मचारी के रूप में, वेब, ईमेल, या सामान्य पीसी उपयोग के लिए अनफ़िल्टर्ड एक्सेस के आपके अधिकार बहुत कम हो सकते हैं, हालांकि इसका मतलब यह नहीं है कि ऐसी कोई सीमाएँ नहीं हैं जिन्हें पार नहीं किया जा सकता है(boundaries that can’t be crossed) ।

आपके पास उपकरण नहीं हो सकते हैं, और आपके अनुबंध के आधार पर, आपका नियोक्ता या स्कूल आपके पीसी के उपयोग पर किसी भी डेटा को लॉग करने का अधिकार रख सकता है। हालांकि इसकी निगरानी के तरीके हैं, लेकिन हो सकता है कि आप इसे रोकने या इसके आसपास काम करने में सक्षम न हों। यह एक शैक्षिक सेटिंग में लागू होता है, जहां पीसी और वेब उपयोग पर सख्त नियंत्रण होने की संभावना है।

हालाँकि, होम नेटवर्क पर व्यक्तिगत पीसी के लिए यह पूरी तरह से एक अलग परिदृश्य है। आपका पीसी, आपके नियम - जब तक कि यह आपका उपकरण न हो। उदाहरण के लिए, माता-पिता अपने बच्चों को सुरक्षित रखने के लिए मॉनिटरिंग सॉफ़्टवेयर रख सकते हैं, लेकिन ऐसा भी हो सकता है कि दुर्व्यवहार करने वाले साथी, या दुर्भावनापूर्ण हैकर हज़ारों मील दूर हों।

चाहे वह घर, स्कूल या कार्यालय में हो, ऐसे कई तरीके हैं जिनसे आप विशिष्ट प्रकार के कंप्यूटर या ईमेल निगरानी की जांच कर सकते हैं जो हो सकता है।

ईमेल निगरानी सॉफ्टवेयर की जांच(Checking for Email Monitoring Software)

यदि आप ईमेल निगरानी की जांच करना चाहते हैं, तो पहले विचार करें कि आप व्यक्तिगत, कॉर्पोरेट या शैक्षिक ईमेल खाते का उपयोग कर रहे हैं या नहीं। कॉर्पोरेट या शैक्षिक खातों के लिए, एक सिस्टम व्यवस्थापक के पास किसी भी बिंदु पर आपके ईमेल तक पहुंचने की शक्ति होती है, सभी ईमेल एक सुरक्षित सर्वर के माध्यम से रूट किए जाते हैं जिसे वे नियंत्रित भी कर सकते हैं।

अगर ऐसा है, तो आपको हमेशा(always) यह मान लेना चाहिए कि आपके ईमेल की निगरानी किसी न किसी तरह से की जाती है। इसकी सक्रिय रूप से निगरानी की जा सकती है, जहां प्रत्येक ईमेल की जांच की जाती है और लॉग किया जाता है, या निगरानी कम विशिष्ट हो सकती है, जब आप ईमेल भेजते और प्राप्त करते हैं (साथ ही प्राप्तकर्ता या प्रेषक) अलग से लॉग इन करते हैं।

कम सक्रिय निगरानी के बावजूद, किसी कॉर्पोरेट या शैक्षिक ईमेल खाते का व्यवस्थापक किसी भी समय आपके ईमेल तक पहुंचने के लिए आपका पासवर्ड रीसेट कर सकता है।

ईमेल हेडर की जाँच करना(Checking Email Headers)

आप आमतौर पर यह निर्धारित कर सकते हैं कि आपके ईमेल किसी कॉर्पोरेट ईमेल सर्वर के माध्यम से रूट किए जा रहे हैं या नहीं, आपको प्राप्त ईमेल के हेडर को देखकर। (headers for emails)उदाहरण के लिए, जीमेल(Gmail) में, आप एक ईमेल खोलकर और टॉप-राइट में थ्री-डॉट्स मेनू आइकन(three-dots menu icon ) का चयन करके हेडर देख सकते हैं । विकल्पों में से, मूल दिखाएँ(Show Original ) विकल्प चुनें।

हेडर को देखते हुए, प्राप्त(Received) हेडर दिखाएगा कि ईमेल कहाँ से उत्पन्न हुआ और ईमेल सर्वर का उपयोग किया जा रहा है। यदि ईमेल किसी कॉर्पोरेट सर्वर के माध्यम से रूट किया गया है या फ़िल्टर द्वारा स्कैन किया गया है, तो आप मान सकते हैं कि ईमेल लॉग किया जा रहा है (या किया जा सकता है) और उसकी निगरानी की जा रही है।

प्रॉक्सी सर्वर का उपयोग करना(Using Proxy Servers)

यदि आप Microsoft Outlook(Microsoft Outlook) जैसे डेस्कटॉप ईमेल क्लाइंट का उपयोग कर रहे हैं , तो संभव है कि आपके ईमेल की निगरानी प्रॉक्सी सर्वर के माध्यम से की जा रही हो। एक प्रॉक्सी सर्वर का उपयोग कुछ डेटा को लॉग करने के लिए किया जा सकता है, साथ ही इसे अन्य सर्वरों को अग्रेषित करने के लिए भी किया जा सकता है।

आप विंडोज सेटिंग्स(Windows Settings) मेनू में विंडोज 10(Windows 10) पर अपनी प्रॉक्सी सेटिंग्स की जांच कर सकते हैं (यदि आपके पास इस तक पहुंच है)।

- प्रारंभ करने के लिए, प्रारंभ(Start) मेनू पर राइट-क्लिक करें और सेटिंग(Settings) विकल्प चुनें।

- विंडोज सेटिंग्स में, नेटवर्क और इंटरनेट(Network & Internet) > प्रॉक्सी( Proxy) चुनें । यदि आप किसी प्रॉक्सी सर्वर का उपयोग कर रहे हैं, तो इसे प्रॉक्सी सर्वर का उपयोग करें(Use a proxy server) अनुभाग में सूचीबद्ध किया जाएगा ।

यह भी संभव है कि आपकी आउटलुक(Outlook) मेलबॉक्स सेटिंग्स को एक विशिष्ट प्रॉक्सी पर ईमेल सर्वर के माध्यम से रूट करने के लिए डिज़ाइन किया गया हो। यह तब सेट किया जाता है जब आपका खाता मेलबॉक्स आउटलुक(Outlook) में जोड़ा जाता है , जो कॉर्पोरेट उपकरणों के लिए, आपके लिए स्वचालित रूप से कॉन्फ़िगर होने की संभावना है।

दुर्भाग्य से, इसका परीक्षण करने का एकमात्र तरीका (स्वयं व्यवस्थापक की पहुंच के बिना) एक व्यक्तिगत खाते और एक ऐसे खाते के बीच ईमेल भेजना और प्राप्त करना है जिस पर आपको संदेह है। ईमेल हेडर की निगरानी करते हुए, आप यह पता लगाने में सक्षम हो सकते हैं कि क्या प्रॉक्सी सर्वर का उपयोग प्राप्त(Received ) या एक्स-फॉरवर्डेड-फॉर(X-Forwarded-For ) हेडर का उपयोग करके किया जाता है।

मॉनिटरिंग सॉफ्टवेयर की जांच(Checking for Monitoring Software)

डिजिटल मॉनिटरिंग का एक अधिक विशिष्ट तरीका आपके पीसी पर इंस्टॉल किए गए सॉफ़्टवेयर के माध्यम से है, जो आपकी वेब गतिविधि, आपके द्वारा उपयोग किए जाने वाले सॉफ़्टवेयर और यहां तक कि आपके माइक्रोफ़ोन, वेब कैमरा और कीबोर्ड के उपयोग पर नज़र रखता है। आप अपने पीसी पर जो कुछ भी करते हैं वह लगभग सही सॉफ्टवेयर के साथ लॉग करने योग्य होता है।

हालाँकि, उन संकेतों की तलाश करना, जिन पर आपकी निगरानी की जा रही है, थोड़ा कठिन हो सकता है। विंडोज(Windows) टास्कबार में देखने के लिए हमेशा एक आसान आइकन नहीं होता है , इसलिए आपको थोड़ा गहरा खोदना होगा।

विंडोज टास्क मैनेजर की जाँच करना(Checking Windows Task Manager)

यदि आपको संदेह है कि आपके Windows PC पर कोई सॉफ़्टवेयर है जो आपकी गतिविधि को रिकॉर्ड कर रहा है, तो हो सकता है कि आप पहले कार्य प्रबंधक(Task Manager) का उपयोग करके अपनी चल रही प्रक्रियाओं की सूची देखना चाहें । वहां आपको अपने पीसी पर चल रहे सभी सॉफ्टवेयर की एक सूची मिलेगी।

- कार्य प्रबंधक खोलने के लिए, प्रारंभ(Start) मेनू पर राइट-क्लिक करें और कार्य प्रबंधक(Task Manager) विकल्प चुनें।

- टास्क मैनेजर(Task Manager) विंडो में , आपको चल रहे ऐप्स और सेवाओं की एक सूची दिखाई देगी। वैकल्पिक रूप से, सभी चल रही निष्पादन योग्य फ़ाइलों(executable files) की स्पष्ट सूची के लिए विवरण(Details) टैब पर स्विच करें ।

गैर-वर्णित नामों के साथ चल रही प्रक्रियाओं को आपके संदेह को बढ़ाना चाहिए (हालांकि हमेशा नहीं)। हालांकि यह समय लेने वाला साबित हो सकता है, आपको प्रत्येक चल रही प्रक्रिया की बारी-बारी से जांच करने के लिए एक खोज इंजन का उपयोग करना चाहिए।

उदाहरण के लिए, ntoskrnl.exe पूरी तरह से वैध (और आवश्यक) विंडोज प्रक्रिया है। अगर आपको सूची में student.exe ( स्कूलों के लिए LanSchool निगरानी सेवा के लिए निगरानी ऐप) दिखाई देता है, तो आप मान सकते हैं कि आपकी निगरानी की जा रही है।

आपको सामान्य दूरस्थ डेस्कटॉप कनेक्शन सॉफ़्टवेयर, जैसे VNC , LogMeIn , या TeamViewer की भी तलाश करनी चाहिए । ये स्क्रीन शेयरिंग ऐप(screen sharing apps) एक दूरस्थ उपयोगकर्ता को आपके पीसी पर नियंत्रण रखने की अनुमति देते हैं, जिससे उन्हें ऐप खोलने, कार्य करने, आपके स्क्रीन उपयोग को रिकॉर्ड करने और बहुत कुछ करने की क्षमता मिलती है।

विंडोज़ की अपनी दूरस्थ डेस्कटॉप सेवा(own remote desktop service) भी है , जो अन्य विंडोज़(Windows) पीसी को आपके पीसी को देखने और नियंत्रित करने की अनुमति देती है। अच्छी खबर यह है कि आरडीपी(RDP) कनेक्शन आमतौर पर केवल एक व्यक्ति को एक ही समय में एक स्क्रीन देखने की अनुमति देता है। जब तक आप लॉग इन हैं, तब तक कोई अन्य उपयोगकर्ता आपके पीसी को देखने या नियंत्रित करने में सक्षम नहीं होना चाहिए।

सक्रिय नेटवर्क कनेक्शन देख रहे हैं(Looking at Active Network Connections)

प्रक्रिया प्रबंधक सक्रिय निगरानी सॉफ़्टवेयर की जाँच करने का एक अच्छा तरीका है, लेकिन यह केवल तभी काम करता है जब सॉफ़्टवेयर वर्तमान में सक्रिय हो। कुछ सेटिंग्स में (जैसे कि स्कूल का वातावरण), हो सकता है कि आपको कार्य प्रबंधक(Task Manager) को पहली बार देखने के लिए खोलने की अनुमति न हो।

अधिकांश लॉगिंग सॉफ़्टवेयर आमतौर पर स्थानीय रूप से डेटा रिकॉर्ड करके और किसी सर्वर या व्यवस्थापक को कहीं और भेजकर काम करता है। यह स्थानीय रूप से (आपके अपने नेटवर्क पर) या इंटरनेट-आधारित सर्वर पर हो सकता है। ऐसा करने के लिए, आपको अपने पीसी पर सक्रिय नेटवर्क कनेक्शन को देखना होगा।

ऐसा करने का एक तरीका अंतर्निहित संसाधन मॉनिटर(Resource Monitor) का उपयोग करना है । यह अल्पज्ञात विंडोज(Windows) ऐप आपको अपने पीसी से किसी भी सक्रिय संचार, इनगोइंग और आउटगोइंग दोनों को देखने की अनुमति देता है। यह एक ऐसा ऐप भी है जो अक्सर कॉर्पोरेट और शैक्षिक पीसी पर उपलब्ध रहता है।

- रिसोर्स मॉनिटर(Resource Monitor) खोलने के लिए , स्टार्ट(Start) मेन्यू पर राइट-क्लिक करें और रन(Run) चुनें ।

- रन(Run) बॉक्स में, रेसमोन टाइप करें और(resmon) ओके चुनें(OK) ।

- संसाधन मॉनिटर(Resource Monitor ) विंडो में नेटवर्क(Network) टैब का चयन करें । यहां से, आपको सक्रिय कनेक्शनों की एक सूची दिखाई देगी। नेटवर्क गतिविधि(Processes with Network Activity ) के साथ प्रक्रियाएँ बॉक्स में, आप ऐसी प्रक्रियाएँ देखेंगे जो स्थानीय रूप से या इंटरनेट-आधारित सेवाओं के लिए डेटा भेज और प्राप्त कर रही हैं। नेटवर्क गतिविधि(Network Activity ) बॉक्स में , आप इन प्रक्रियाओं को फिर से सूचीबद्ध देखेंगे, लेकिन सक्रिय कनेक्शन (आईपी पते के साथ) सूचीबद्ध होंगे। यदि आप यह जानना चाहते हैं कि कनेक्शन बनाने के लिए किस पोर्ट का उपयोग किया जा रहा है, या अपने पीसी पर ऐसे पोर्ट खोलें(open ports on your PC) जो कनेक्शन के लिए प्रक्रिया सक्रिय रूप से सुन रहे हैं, तो टीसीपी कनेक्शन(TCP Connections ) और लिसनिंग पोर्ट(Listening Ports) बॉक्स देखें।

आरक्षित आईपी श्रेणियों में अन्य उपकरणों के लिए कोई भी कनेक्शन (जैसे। 10.0.0.1 से 10.255.255.255 या 192.168.0.1 से 192.168.255.255) का मतलब है कि डेटा आपके नेटवर्क पर साझा किया जा रहा है, लेकिन अन्य श्रेणियों के कनेक्शन इंटरनेट-आधारित प्रशासन सर्वर की ओर इशारा करते हैं .

संभावित ऐप्स की पहचान करने के लिए आपको यहां सूचीबद्ध कुछ प्रक्रियाओं पर शोध करने की आवश्यकता हो सकती है। उदाहरण के लिए, यदि आप एक ऐसी प्रक्रिया पाते हैं जिसे आप कई सक्रिय कनेक्शनों के साथ नहीं पहचानते हैं, तो बहुत सारा डेटा भेजना और प्राप्त करना, या एक असामान्य पोर्ट (आमतौर पर एक 5-अंकीय संख्या) का उपयोग करना, एक खोज इंजन का उपयोग करके उस पर शोध करें। आगे।

स्पॉटिंग कीबोर्ड, वेब कैमरा और माइक्रोफ़ोन लॉगिंग(Spotting Keyboard, Webcam, and Microphone Logging)

पीसी निगरानी सॉफ्टवेयर केवल आपके वेब उपयोग को रिकॉर्ड करने के बारे में नहीं है - यह बहुत अधिक व्यक्तिगत साबित हो सकता है। जहां संभव हो, इस तरह के ऐप्स आपके वेबकैम की निगरानी कर सकते हैं और उपयोग की निगरानी कर सकते हैं, या आपके द्वारा बनाए गए सभी सक्रिय कीप्रेस को रिकॉर्ड कर सकते हैं। आप अपने पीसी पर जो कुछ भी लिखते हैं, कहते हैं या करते हैं उसे बाद में रिकॉर्ड और जांचा जा सकता है।

यदि ऐसा हो रहा है, तो आपको कोशिश करनी होगी और संकेतों को पहचानना होगा। अधिकांश अंतर्निर्मित और बाहरी वेबकैम(external webcams) यह दिखाने के लिए एक प्रकाश (आमतौर पर एक हरे या सफेद एलईडी(LED) ) प्रदर्शित करते हैं कि एक वेबकैम सक्रिय है। माइक्रोफ़ोन(Microphone) का उपयोग करना मुश्किल है, लेकिन आप ध्वनि(Sound) सेटिंग मेनू में जांच सकते हैं कि माइक्रोफ़ोन किस ध्वनि का पता लगा रहा है।

- ऐसा करने के लिए, टास्क बार के त्वरित पहुँच क्षेत्र में ध्वनि आइकन पर राइट-क्लिक करें। विकल्पों में से, ओपन साउंड सेटिंग्स(Open Sound settings) चुनें ।

- साउंड(Sound) मेन्यू में, टेस्ट योर माइक्रोफ़ोन(Test your microphone ) स्लाइडर आपके माइक द्वारा उठाई गई आवाज़ों के साथ ऊपर और नीचे जाएगा।

यदि आपके पास ऐसा करने की अनुमति है, तो आप विंडोज सेटिंग्स मेनू में अपने माइक या कैमरे तक पहुंच को अवरुद्ध कर सकते हैं।(block access to your mic or camera)

- इस मेनू तक पहुंचने के लिए, स्टार्ट(Start) मेनू पर राइट-क्लिक करें और सेटिंग्स चुनें।(Settings.)

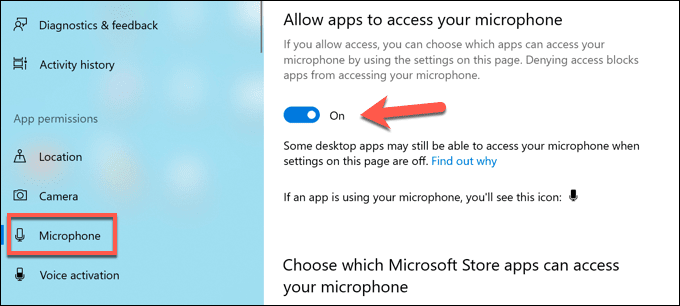

- सेटिंग्स(Settings ) मेनू में, गोपनीयता विकल्प(Privacy ) चुनें। माइक्रोफ़ोन(Microphone ) अनुभाग में, ऐप्स को अपने माइक्रोफ़ोन तक पहुँचने की अनुमति दें को अक्षम करें और सभी(Allow apps to access your microphone ) माइक एक्सेस को रोकने के लिए डेस्कटॉप ऐप्स को अपने माइक्रोफ़ोन(Allow desktop apps to access your microphone ) स्लाइडर्स तक पहुँचने दें। वैकल्पिक रूप से, आप प्रत्येक ऐप प्रविष्टि के आगे स्लाइडर का चयन करके अलग-अलग ऐप्स को ब्लॉक कर सकते हैं।

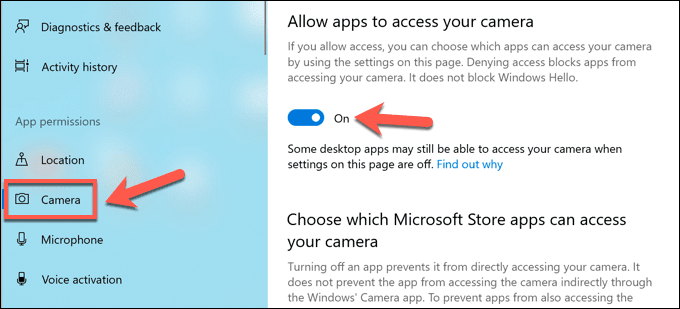

- कैमरा(Camera ) अनुभाग में , आप ऐप्स को अपने कैमरे तक पहुंचने(Allow apps to access your camera ) की अनुमति दें और डेस्कटॉप ऐप्स को अपने कैमरा(Allow desktop apps to access your camera) स्लाइडर तक पहुंचने की अनुमति देकर कैमरा एक्सेस को अक्षम कर सकते हैं । आप प्रत्येक प्रविष्टि के आगे स्लाइडर का चयन करके अलग-अलग ऐप्स को भी रोक सकते हैं।

ऊपर दिए गए चरणों से आपको यह सीमित करने में मदद मिलेगी कि कोई व्यक्ति क्या देख या सुन सकता है, लेकिन आपको कीलॉगिंग प्रयासों को अवरुद्ध(block keylogging attempts) करने के लिए अतिरिक्त कदम उठाने पड़ सकते हैं ।

सरकारी निगरानी से बचाव(Protecting Against Government Monitoring)

ऊपर जिन तरीकों की हमने रूपरेखा दी है, वे घर या काम पर आप जिस तरह की निगरानी की उम्मीद कर सकते हैं, उसे अच्छी तरह से काम करते हैं, लेकिन सरकारी निगरानी के लिए उनके काम करने की संभावना कम है। दुनिया के कुछ क्षेत्रों में, आपकी डिजिटल गतिविधि को रिकॉर्ड और सेंसर किए जाने की संभावना है।

ऑनलाइन कंप्यूटर की इस तरह की निगरानी से बचाव करना मुश्किल हो सकता है, लेकिन यह असंभव नहीं है। कुछ बेहतरीन वर्चुअल प्राइवेट नेटवर्क(best virtual private networks) दुनिया के उन क्षेत्रों में काम कर सकते हैं जहां इंटरनेट सेंसरशिप आम है, लेकिन आप टोर का उपयोग(use Tor) प्रतिबंधों को दरकिनार करने और इसके बजाय अपनी गोपनीयता की रक्षा करने के लिए भी कर सकते हैं।

दुर्भाग्य से, सरकारी एजेंटों को आपके डिजिटल उपयोग की निगरानी से रोकने का एकमात्र तरीका संचार के लिए एन्क्रिप्टेड प्लेटफॉर्म पर स्विच करना है। कई एन्क्रिप्टेड चैट प्लेटफॉर्म(encrypted chat platforms) मौजूद हैं, जैसे सिग्नल(Signal) , जो एंड-टू-एंड एन्क्रिप्शन का समर्थन करते हैं, जिससे आप सेंसरशिप के डर के बिना स्वतंत्र रूप से चैट कर सकते हैं।

स्नूपर्स के खिलाफ खुद को सुरक्षित रखें(Protect Yourself Against Snoopers)

जैसा कि ऊपर दिए गए चरणों से पता चलता है, ऐसे कई तरीके हैं जिनसे कॉर्पोरेट प्रशासक, दबंग माता-पिता, असंतुष्ट पूर्वज, दुर्भावनापूर्ण हैकर्स और यहां तक कि सरकारी जासूस भी आपके पीसी के उपयोग की निगरानी कर सकते हैं। यह हमेशा ऐसा कुछ नहीं होता है जिसे आप नियंत्रित कर सकते हैं, खासकर यदि आप एक कॉर्पोरेट नेटवर्क का उपयोग करने वाले कर्मचारी हैं।

हालाँकि, यदि आप एक व्यक्तिगत पीसी का उपयोग कर रहे हैं, तो आप अपने पीसी की सुरक्षा के लिए कुछ कदम उठा सकते हैं। वर्चुअल प्राइवेट नेटवर्क(virtual private network) का उपयोग करना आपके इंटरनेट उपयोग को छिपाने का एक शानदार तरीका है, लेकिन यह आपके पीसी से कनेक्ट होने के आउटगोइंग प्रयासों को भी रोक सकता है। आप अनावश्यक पहुंच को रोकने के लिए अपने पीसी को तीसरे पक्ष के फ़ायरवॉल के साथ जोड़ने के बारे में भी सोच सकते हैं।(third-party firewall)

यदि आप वास्तव में अपने नेटवर्क सुरक्षा(network security) के बारे में चिंतित हैं , तो आप अपने पीसी के उपयोग को अलग करने के अन्य तरीकों को देख सकते हैं। आप एक विशिष्ट विंडोज(Windows) पीसी की तुलना में अधिक सुरक्षा की पेशकश करते हुए, लिनक्स वितरण(Linux distribution) पर स्विच कर सकते हैं। यदि आप सफेद टोपी को चालू करना चाहते हैं, तो आप हैकिंग के लिए लिनक्स डिस्ट्रो के(Linux distro for hacking) बारे में भी सोच सकते हैं , जिससे आप सुरक्षा छेद के लिए अपने नेटवर्क का परीक्षण कर सकते हैं।

Related posts

बीसीसी और सीसी का क्या मतलब है? बेसिक ईमेल लिंगो को समझना

2021 में सर्वश्रेष्ठ मुफ्त एन्क्रिप्शन सॉफ्टवेयर

नए ईमेल पते पर स्विच करने का सबसे अच्छा तरीका

बेस्ट फ्री पैनोरमा सॉफ्टवेयर

ईमेल अटैचमेंट के रूप में बड़ी फाइलें भेजने के 6 तरीके

किसी भी वायर्ड प्रिंटर को 6 अलग-अलग तरीकों से वायरलेस कैसे बनाएं

Spotify को लाउडर और साउंड को बेहतर कैसे बनाएं

क्या कोई जान सकता है कि मैंने उनका ईमेल कब खोला है?

स्टीम पर स्क्रीनशॉट कैसे लें

डिस्कॉर्ड स्पॉयलर का उपयोग कैसे करें Tags

अपने कंप्यूटर से अवांछित पूर्व-स्थापित सॉफ़्टवेयर को स्वचालित रूप से कैसे निकालें

7 त्वरित सुधार जब Minecraft दुर्घटनाग्रस्त रहता है

Chromebook पर Caps Lock को चालू या बंद कैसे करें

कलह पर किसी को कैसे म्यूट करें

चिकोटी वीडियो कैसे डाउनलोड करें

क्या आप अपना ट्विच नाम बदल सकते हैं? हां, लेकिन सावधान रहें

सर्वश्रेष्ठ डिसॉर्डर सर्वर कैसे खोजें

आपके कंप्यूटर को चाइल्ड प्रूफ करने के 10 बेहतरीन तरीके

Chrome बुक पर स्क्रीन को कैसे विभाजित करें

ईमेल अटैचमेंट को क्लाउड स्टोरेज में स्वचालित रूप से कैसे बचाएं